Wiadomości wstępne

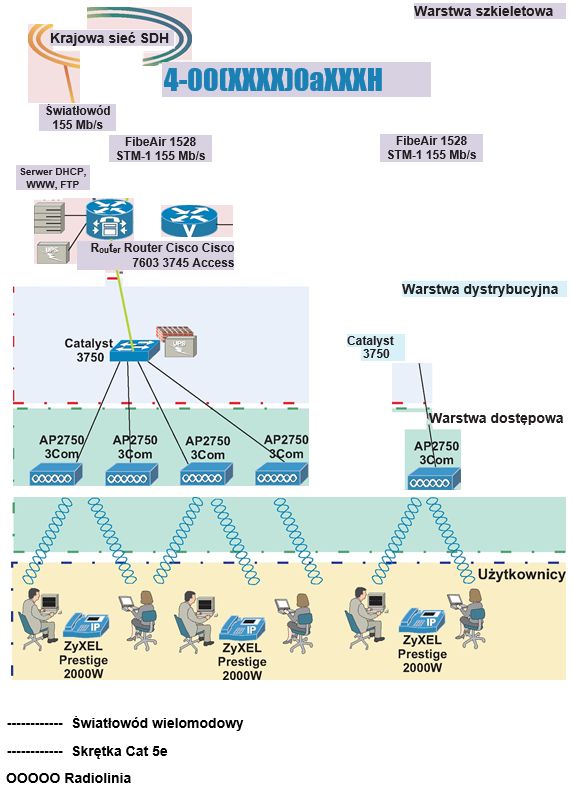

W sieciach LAN mamy do czynienia z fizyczną strukturą, w skład której wchodzą zarówno urządzenia sieciowe jak i okablowanie. W celu zmiany lokalizacji urządzania w sieci trzeba odłączyć je w jednym miejscu, a następnie podłączyć w innym. Rozbudowa sieci LAN często związana jest za zmianą infrastruktury istniejącego okablowania, co może okazać się kosztowne oraz czasochłonne. Dlatego też coraz większą popularność zyskują bezprzewodowe sieci LAN (WLAN). Ceny urządzeń dostępowych oraz kart bezprzewodowych maleją,a co za tym idzie WLAN staje się alternatywą dla sieci przewodowych, poza tym proponuje więcej rozwiązań w zakresie mobilnego dostępu do usług oferowanych przez ISP (Internet Service Provider). Dzięki czemu znika problem zmiany lokalizacji urządzeń sieciowych, oraz rozbudowy sieci. WLAN zapewnia użytkownikom bezpieczny dostęp do wszelkich aplikacji oraz zasobów sieciowych z dowolnego miejsca i każdego urządzenia klienckiego. Sieci te oferują użytkownikom coraz szerszy zakres usług, między innymi telefonię, a także inne usługi czasu rzeczywistego. Co roku pojawia się kolejna aplikacja dostępna dla klientów sieci bezprzewodowych [23].

Bezprzewodowe lokalne sieci komputerowe powinny spełniać konkretne parametry zapewniające właściwą jakość pracy sieci. Do parametrów tych należą:

- bezpieczeństwo – sieci WLAN powinny zapewnić poufność przesyłanych danych, oczywiście jak w każdej sieci możliwe jest przechwycenie przesyłanych danych, lecz jest to czasochłonne. Jeśli chodzi o bezpieczeństwo to ważna jest integralność danych, czyli zabezpieczenie przesyłanych informacji przed zmianami w danych dokonanych przez nieupoważnione osoby. Dlatego przy przesyłaniu danych przez sieci bezprzewodowe stosuje się protokoły kryptograficzne. Oprócz ochrony danych przed przechwyceniem czy też modyfikacją, bardzo istotna sprawą jest dostępność. Ponieważ największym zagrożeniem dla sieci jest zablokowanie działania usług sieciowych. Z tego powodu aby połączyć się z punktem dostępowym należ najpierw uwierzytelnić się, proces ten jest szczególnie dokładny jeśli użytkownicy chcą mieć dostęp do chronionych zasobów systemu;

- ekonomiczność – ze względu na cenę urządzeń bezprzewodowych, koszt instalacji sieci bezprzewodowej jest często nawet dwukrotnie wyższy od ceny sieci przewodowej, nie licząc okablowania. Jednak podliczając wszystkie koszty w tym także okablowanie pierwotnego, czy też cenę związaną z rekon- figuracją sieci kablowych, budowa bezprzewodowych sieci często jest tańsza;

- elastyczność – związana jest z łatwą rekonfiguracją sieci, a co za tym idzie z liczbą stacji sieciowych oraz ich lokalizacją;

- mobilność – zapewnia nam ciągłość połączenia, nawet wtedy gdy stacje sieciowe poruszają się. Istnieją oczywiście ograniczenia związane z mobilnością, a mianowicie poruszająca się stacja nie może zmienić podsieci gdyż wówczas nastąpi zerwania połączenia, drugi ograniczeniem, wymogiem jest aby poruszająca się stacja nie zmieniała adresu IP przy zmianie punktu dostępowego;

- niezawodność – podobnie jak sieci kablowe, sieci bezprzewodowe powinny posiadać taki sam poziom niezawodności, a co za tym idzie zapewniać transmisję nawet w przypadku, gdy węzły są niesprawne albo parametry poszczególnych kanałów pogorszyły się. Zapewnienie takiej niezawodności nie jest łatwe ponieważ WLAN pracuje przy mniejszym stosunku sygnału do szumu (S/N) niż sieci kablowe. Konieczna jest jednak stopa błędu poniżej 10;

- przepustowość – sieci bezprzewodowe powinny oferować podobne prędkości transmisji jak sieci przewodowe. Obecnie istniejące sieci WLAN oferują transmisję danych z prędkością do 54 Mb/s;

- przezroczystość – określa współpracę sieci przewodowych i bezprzewodowych, przy czym użytkownik nie powinien zauważyć różnicy w jakości działania sieci przy współpracy z każdą z nich (LAN i WLAN) [13, 23].

- Standardy sieci bezprzewodowych

W 1999 IEEE zatwierdził opracowany standard 802.11 (bezprzewodowej sieci lokalnej). Standard ten pracując w paśmie częstotliwości 2.4 GHz gwarantował przepływność rzędu 1 lub 2 Mb/s.

Standard ten określa trzy „rodzaje” warstwy fizycznej:

- DSSS (ang. Direct Sequence Spread Spectrum) – czyli fale o paśmie częstotliwości 2.4 GHz z rozpraszaniem widma metodą kluczowania bezpośredniego. Fizyczna transmisja może zachodzić przy użyciu każdej modulacji cyfrowej, jednak przy prędkości 1 Mb/s używa się DBPSK (ang. Differential Binary Phase Shift Keying, czyli binarne kluczowanie fazy), a przy 2 Mb/s stosuje się DQPSK (ang. Differential Quadrature Phase Shift Keying, czyli kwadra- turowe kluczowanie fazy);

- FHSS (ang. Frequency-Hopping Spread Spectrum) – czyli fale o paśmie częstotliwości 2.4 GHz z rozpraszaniem widma metodą przeskoków częstotliwości. Pozwala on na pracę kilku systemów w tym samym paśmie częstotliwości.

Przy prędkości 1 Mb/s używa się 2-GFSK (ang. Gaussian Frequency-Shift Keying, czyli binarne kluczowanie częstotliwości), natomiast przy 2 Mb/s stosuje się 4-GFSK (kwadraturowe kluczowanie częstotliwości);

- IR (ang. Infrared) – czyli fale optyczne z zakresu podczerwieni o długościach z zakresu 750-1500 nm. Warstwą tą nie będę się zajmowała, ponieważ bezprzewodowa transmisja optyczna (podczerwień) stanowi obecnie oddzielne zagadnienie [13].

Prace nad sieciami bezprzewodowymi doprowadziły do stworzenia kolejnych standardów 802.11, a mianowicie:

802.11b – standard zatwierdzony w 1999 roku. Jakość 802.11b zapewnia wyższą prędkość przesyłu danych, niż utworzony protokół 802.11. Prosta architektura, właściwości i obsługa 802.11b zostały zdefiniowane w oryginalnym standardzie 802.11, zmiany zostały wprowadzone tylko w warstwie fizycznej, dodając większą przepływność i spójność. Kluczem do współpracy 802.11b (udoskonalonym standardem bezprzewodowej sieci lokalnej) ze standardem WLAN (802.11) była standaryzacja warstwy fizycznej wspierającej dwie nowe przepływności 5.5Mb/s i 11 Mb/s. 802.11b WLAN stosuje dynamiczną zmianę prędkości, pozwala aby prędkość transportowanych danych była automatycznie dostosowywana aby rekompensować interferencje oraz zasięg kanałów radiowych. Idealne połączenie zapewnia pełną przepływność 11 Mb/s. Jednakże kiedy urządzenie przemieszcza się poza optymalny zasięg dla pracy standardu z prędkością 11Mb/s, lub jeśli występują znaczne interferencje, urządzenia 802.11b będą transmitowały dane wolniej, wracając do przepływności 5.5, 2 lub 1 Mb/s. Ponadto, jeżeli urządzenie znowu znajdzie się w optymalnym zasięgu przepływność automatycznie wzrośnie.

Jak już wspomniałam wcześniej w standardzie tym wprowadzono zmiany w warstwie fizycznej zwiększając tym samym prędkość transmisji, jednakże podobnie jak 802.11 pracuje on w paśmie częstotliwości 2.4 GHz. Pasmo to zostało podzielone na 14 22 MHz kanałów, choć tylko 3 z nich nie pokrywają się zakresami. W wielu krajach, w tym także w Polsce dozwolone jest bez licencji używanie tylko pasma z przedziału 2.4000 – 2.4835 GHz, co odzwierciedla kanały od 1 do 13.

Sieci te używają rozpraszanie widma za pomocą kluczowania bezpośredniego DSSS, która to została przedstawiona na stronie 23. W standardzie tym została zdefiniowana nowa metod modulacji, a mianowicie CCK (ang. Com- plementary Code Keying modulation) [13];

802.11a – standard zatwierdzony w 1999 roku. Jednak urządzenia dla niego pojawiły się dopiero w 2001r. Podobnie jak w 802.11b, w tym standardzie nastąpiła zmiana w warstwie fizycznej w stosunku do 802.11. Rezygnuje całkowicie z pasma częstotliwości 2.4 GHz na rzecz 5GHz. W 802.11a zdefiniowana została nowa technika modulacji danych OFDM (ang. Orthogonal Frequency Division Multiplexing). Choć specyfikacja ta w Europie jest niedozwolona, ponieważ pasmo 5 GHz zostało zarezerwowane dla sieci HiperLAN, w Stanach Zjednoczonych jest wdrażana.

Nominalną przepływność wynosi 54 Mb/s, ale podobnie jak w przypadku 802.11b, może ona ulec zmniejszeniu. Dopuszczalne prędkości transmisji w tym standardzie to : 48, 36, 34, 18, 12, 9 i 6 Mb/s [13];

802.11g – standard zatwierdzony w 2003 roku. 802.11g jest wynikiem zsumowania zalet wcześniej powstałych standardów. Podobnie jak 802.11b pracuje on w paśmie częstotliwości 2.4 GHz (nie wymaga zezwolenia), lecz z nominalną przepływnością 54Mb/s, tak jak w 802.11a. Jedną z głównych zalet 802.11g jest kompatybilność wsteczna, co oznacza że do usług tego standardu dostęp posiadają również użytkownicy z kartami WLAN 820.11b. 802.11g wykorzystuje wiele rodzajów transmisji danych, łącząc w ten sposób zalety obu wcześniejszych standardów [23];

802.11n – standard nad który trwają prace. Ma on być kompatybilny z 802.11a, jednak ma zapewnić większą przepływność rzędu 100 a nawet 250 Mb/s. Podobnie jak 802.11a będzie on wdrożony w Stanach Zjednoczonych, gdyż jak już wcześniej wspomniałam w Polsce pasmo 5 GHz jest zabronione [23].

Elementy sieci

Podobnie jak w sieciach przewodowych występują tu switche, routery, itp. Jednak WLAN charakteryzuje się także własnymi urządzeniami, do których należą: anteny i punkty dostępowe.

Anteny – w sieciach bezprzewodowych stosuje się różne anteny w zależności od planowanego pokrycia terenu. Decydując się na konkretną antenę należy wziąć pod uwagę kilka jej parametrów: rodzaj anteny, zysk anteny, kąt połowy mocy. Obecnie możemy wyróżnić kilka rodzajów anten:

- Antena pionowa – antena dookólna, dobrze promieniuje w płaszczyźnie horyzontalnej. Oferowane na rynku anteny różnią się przede wszystkim zyskiem i tak można spotkać anteny o zysku od 3dBi aż do 10 dBi. Im większy zysk anteny, tym jej charakterystyka jest bardziej płaska;

- Dipol – jej charakterystyka promieniowania ma kształt cyfry 8, fizycznie nie różni się specjalnie od anteny dipolowej i w rzeczywistości niektóre anteny pionowe to pionowo zamontowane dipole;

- Antena Yagi – antena jednokierunkowa, wygląda podobnie jak antena telewizyjna. Skład się z kil-ku elementów metalowych przymocowanych pod odpowiednim katem do wspornika. Elementy te nie są zwykle widoczne, gdyż są umieszczane w plastikowej ochronnej kopułce. Zysk tych anten mieści się w przedziale od 12 do 18 dBi;

- Anteny paraboliczne – anten tych ze względu na bardzo duży zysk kierunkowy (nawet do 24 dBi), a co za tym idzie bardzo mały kat połowy mocy (od zaledwie 6,5 stopnia) nie stosuje się do obsługi użytkowników, ale do tworzenia łączy między budynkami. Ustawienie kierunku takich anten stwarza dużo trudności. Anteny te można wykorzystywać przy odległościach nawet do 30km jeśli na obu końcach łącza użyjemy podobnych anten [5].

Punkty dostępowe – ang. Access Point (AP). Punkt dostępowy umożliwia dołączenie wielu użytkowników sieci bezprzewodowej, a także łączenie podsieci Ethernet nie stosując dodatkowych urządzeń, jeśli wykorzystamy anteny zewnętrzne o dużym zasięgu. AP mogą również pełnić funkcję mostu i zwiększać zasięg radiolinii. Access Pointy mają także wiele innych funkcji. Ważną właściwością AP jest możliwość konfiguracji zarówna poprzez WWW jak i oprogramowanie SNMP, które to jest lepszym rozwiązaniem, gdy mamy kłopoty z łącznością. Punkt dostępowy daje możliwość autoryzacji użytkowników przy wykorzystaniu listy MAC, która to jest zmieniana przez administratora sieci. Dzięki takiemu rozwiązaniu dostęp do sieci mają tylko użytkownicy, których adres MAC umieszczony został na access liście danego punktu dostępowego [29].

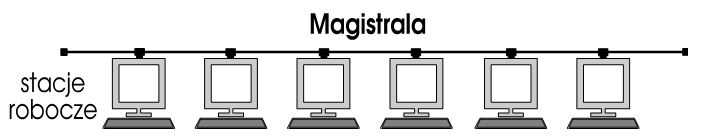

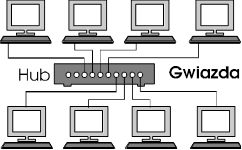

Rozdział pierwszy zawira wstepne informacje dotyczące sieci LAN i WLAN. Przedstawiłam w nim sposoby konfiguracji sieci lokalnych (topologie sieci), komponenty z jakich zbudowane są sieci LAN oraz WLAN. Omówiłam także standardy jakie używamy do budowy zarówno sieci przewodowych, czyli: Ethernet, Token Ring, FDDI; jak również bezprzewodowych, a mianowicie: 802.11a, 802.1b, 802.11g, 802.11n.

![]()

![]()