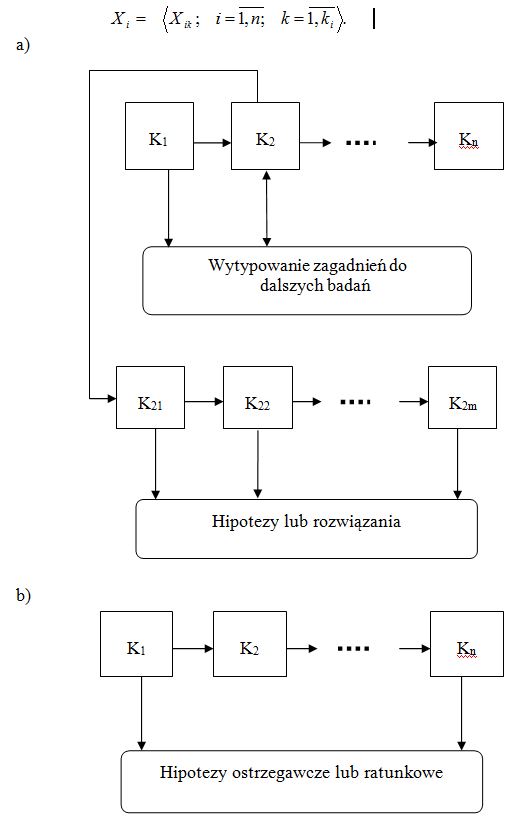

Problem decyzyjny w omawianym zagadnieniu warunkowego sterowania eksploatacją rozpatrywanych obiektów polega na wyborze takiej wieloetapowej strategii odnowy, która optymalizowałaby określony wskaźnik jakości (skuteczności) sterowania w zbiorze wszystkich możliwych strategii odnów. Jak wykazano w [14], wskaźnik należy konstytuować z elementów, będących składnikami równania użyteczności eksploatacyjnej w postaci:

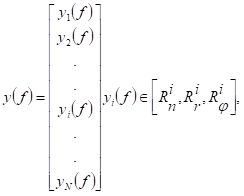

![]()

gdzie dla rozważanego problemu sterowania:

vf[x(f)] – efekt z wykonania przez obiekt zadań x(f) w f-tym okresie tB,

wf[y(f)] – nakład na zabezpieczenie y(f) obiektu w f-tym etapie sterowania,

ff{Zf[x(f), y(f)]}- użyteczność z utrzymania potencjału eksploatacyjnego na poziomie Zf – po f-tym cyklu eksploatacyjnym.

dla rozpatrywanych obiektów

gdzie:

Rni, Rri, Rji – rodzaje jednoetapowych odnów i-tego elementu, oznaczające kolejno:

- wymianę i-tego elementu na nowy,

- k-krotną regenerację i-tego elementu,

- nieodnawianie i-tego elementu,

a ponadto

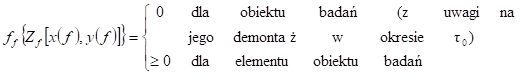

Równanie użyteczności eksploatacyjnej dla rozpatrywanych obiektów przyjmuje więc postać:

![]()

Zbiór zmiennych decyzyjnych w powyższym równaniu określony jest wektorem kolumnowym y(f).

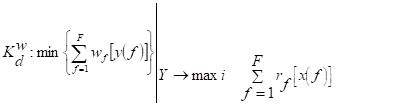

Jako kryterium decyzyjne w rozpatrywanym problemie sterowania eksploatacją obiektu badań przyjęto funkcję:

![]()

Istotnym jej czynnikiem, z punktu widzenia maksymalizacji funkcji kryterium, jest wyrażenie vf[x(f)]. Jeżeli bowiem założyć, że nakłady na zabezpieczenia obiektu w okresach t0f dla f= obejmują koszty związane z:

– demontażem i ponownym montażem obiektu,

– wymianą na nowe lub regeneracją elementów obiektu, to pomiędzy efektami, wynikającymi z wykonania przez obiekt zadania, a nakładami na zabezpieczenie eksploatacji w rozpatrywanym systemie zachodzi związek:

![]()

Należy zatem zwrócić uwagę na następującą, specyficzną cechę omawianego problemu decyzyjnego w zagadnieniu sterowania eksploatacją badanych obiektów:

Nakłady na zabezpieczenia eksploatacyjne obiektu badań w kolejnych okresach t0 są bardzo małe w porównaniu do:

- a) efektów ekonomicznych z wykonania przez obiekt zadań, polegających na ciągłej, bezawaryjnej pracy w okresach tBf dla f= ,

- b) strat ekonomicznych, wynikających z awaryjnych przestojów obiektu w okresach tBf dla f= .

Istotną cechą omawianego problemu decyzyjnego jest również implikująca współużyteczność procesów, w wyniku których indukowane są wielkości wf[y(f)] i vf[x(f)]. Procesy obsługiwania S03 (w okresach t0 oraz użytkowania (w okresach tB) są współużyteczne, przy czym rodzaj zastosowanej jednoetapowej strategii odnowy obiektu y(f) implikuje prawidłowość realizacji użytku x(f), a zatem i wartość vf[x(f)].

Kryterium decyzyjne można zatem przedstawić w postaci minimum warunkowego:

które określić można jako minimum nakładów związanych z realizacją strategii y( f ) pod warunkiem, że strategia ta zapewni max v f[x( f )], lub inaczej.

Spośród wszystkich możliwych jednoetapowych strategii odnów obiektu w f-tym etapie sterowania, odtwarzających potencjał obiektu w stopniu zapewniającym osiągnięcie max vf[x(f)], optymalna jest strategia y(f), której realizacja wiąże się z najmniejszymi nakładami wf[y(f)]. Kryterium decyzyjne przedstawione w powyższej postaci implikuje równoważną mu postać kryterium decyzyjnego dla wieloetapowej strategii odnowy obiektu Y, a mianowicie:

Problem decyzyjny w omawianym zagadnieniu sterowania eksploatacją obiektu badań polega więc na wyznaczeniu takiej wieloetapowej strategii odnowy obiektu Y0, która spełnia powyższy warunek.

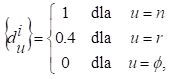

Rozpatrując bardziej szczegółowo problem minimalizacji wielkości wf[y(f)] w sformułowanym kryterium decyzyjnym, należy poszczególnym decyzjom przypisać odpowiadające im współczynniki kosztów (ekonomiczne współczynniki decyzji), których umownie przyjęte wartości określono w następujący sposób:

gdzie:

diu – decyzja dotycząca:

- wymiany i-tego elementu u=n,

- regeneracji i-tego elementu u=r,

- nieodnawiania i-tego elementu u=j.

Nakłady związane z realizacją określonej strategii odnowy obiektu w f tym etapie sterowania są równe:

![]()

gdzie:

Km – koszty związane z demontażem i ponownym montażem całego obiektu,

Kf – koszty związane z wymianą na nowe i regeneracją elementów obiektu w f-tym etapie sterowania,

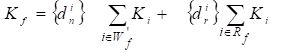

zatem:

gdzie:

Ki – cena i-tego elementu nowego,

Wf – liczba elementów wymienionych na nowe w f tym etapie sterowania,

Rf – liczba elementów regenerowanych w f tym etapie sterowania, przy czym: W’f+Rf=N-Bf

gdzie: Bf– liczba elementów nieodnawianych w f-tym etapie sterowania. Składnikiem decyzyjnym jest wielkość Kf gdyż jej wartość zależy od zastosowanej strategii odnowy y(f). Wartości Km mogą wykazywać pewne niewielkie różnice w zależności od stopnia prawidłowości organizacji podsystemów obsługiwania u różnych użytkowników badanych obiektów. Porównanie tych wartości umożliwia wyodrębnienie takiego rzeczywistego podsystemu obsługiwania, który jest optymalny w świetle kryterium: min Km. Analiza cech optymalnego w tym sensie podsystemu obsługiwania może być podstawą ustaleń oraz wytycznych dla pozostałych użytkowników badanych obiektów. Wielkość Km można zatem traktować jako składnik stały (Km=const) w zagadnieniu minimalizacji wf[y(f)], który w dalszych rozważaniach nie będzie brany pod uwagę. Można zatem napisać, że:

W dalszym ciągu należy rozpatrzyć zagadnienie maksymalizacji wielkości vf[x(t)], która nazywana będzie dalej efektywnością działania (eksploatacyjną) obiektu w f-tym okresie tB. Optymalną strategię obsługi y(t) można zatem określić jako tę, która minimalizując nakłady na jej realizację, zapewnia maksymalną efektywność działania obiektu vf[x(t)] w f-tym okresie tB przy określonym zasobie surowca.

Z uwagi na:

-dużą trudność w doborze i określeniu miary efektywności działania badanych obiektów,

-istotne znaczenie ekonomiczne strat produkcyjnych w okresach tB, spowodowanych przede wszystkim niewłaściwymi decyzjami w okresach t0, omawiany problem decyzyjny rozpatrzono z punktu widzenia strat, spowodowanych uszkodzeniami obiektów w kolejnych okresach tBf. Nie określając zatem miary wielkości vf[x(t)], można napisać, że:

gdzie:

Sf – sumaryczne straty ekonomiczne w okresie tBf spowodowane uszkodzeniami badanych obiektów w tym okresie.

Wielkość Sf można określić poprzez następujące, zasadnicze jej składniki:

gdzie:

Lf – koszty związane z nakładami na usunięcie uszkodzeń obiektu, zaistniałych w okresie tBf,

Pf – straty produkcyjne spowodowane awaryjnymi przestojami obiektów w okresach tB, proporcjonalne do czasu przestojów

Nf – -straty surowcowe z powodu nieukończenia zadań produkcyjnych w określonym terminie tkf.

Wyżej wymienione rodzaje strat określono w dalszym ciągu jako funkcje wybranych wskaźników spośród zaproponowanego ich zbioru [8] dla potrzeb identyfikacji i oceny prawidłowości przebiegu procesu eksploatacji badanych obiektów, w kolejnych cyklach eksploatacyjnych Tf, f=.

A zatem:

gdzie:

Wif – liczba uszkodzeń i-tego elementu pompy w f-tym okresie tB,

gdzie:

Ti(S02) – średni czas obsługi S02 spowodowanej uszkodzeniem się i-tego elementu,

h – strata produkcyjna na jednostkę przestoju obiektu w okresie tB

gdzie:

E[X(tf)] – wartość oczekiwana funkcji losowej, określonej w następujący sposób:

tkf – górna granica przedziału czasowego,

h1 – strata surowca z powodu nieukończenia zadania do chwili tkf

W dalszym ciągu można zapisać:

gdzie:

K0go – wskaźnik gotowości operacyjnej obiektu w f-tym okresie tB.

Na podstawie przeprowadzonych rozważań można stwierdzić, że warunek Sf=0 zachodzi dla

gdzie:

Wof i K0go(tBf) – wskaźniki dotyczące obiektu badań.

Z uwagi na występowanie słabych ogniw w sensie kryterium (a) nie jest możliwe w wyniku optymalizacji strategii odnów S03, spełnienie powyższego warunku dla każdego i=. Pomijając zatem pozaeksploatacyjne możliwości podwyższenia efektywności działania badanych obiektów, można napisać, że:

W świetle przeprowadzonych rozważań, kryterium decyzyjne przedstawić można w postaci:

lub krócej:

Korzystanie z przedstawionego modelu wymaga wdrożenia i funkcjonowania odpowiedniego systemu informacyjnego (SIE). Zaproponowany model ocenowy w postaci wskaźników umożliwia identyfikację słabych ogniw w sensie sformułowanych kryteriów „a” i „b”. Wybrane wskaźniki są elementami kryterium decyzyjnego w modelu sterowania eksploatacją, stanowią też podstawę praktycznej realizacji suboptymalnej strategii odnowy oraz racjonalnej gospodarki częściami zamiennymi. Umożliwiają przeprowadzenie weryfikacji trwałości i niezawodności założonej przez konstruktorów i sformułowanie ustaleń odnośnie konieczności zmian materiałów, technologii i technologiczności wtórnej. Wybrane wskaźniki umożliwiają ocenę przydatności i dobór badanych obiektów do realizacji rozpatrywanego procesu eksploatacji. Zaproponowane wskaźniki mogą też stanowić podstawę ustaleń w sferze normalizacji odnośnie czasów i harmonogramów obsług.