Obecnie sieci bezprzewodowe Wireless LAN zdobywają coraz większą popularność. Ceny urządzeń dostępowych oraz kart bezprzewodowych stale maleją, dlatego sieci bezprzewodowe stają się alternatywą dla sieci przewodowych, oprócz tego sieci WLAN gwarantują lepsze możliwości w zakresie mobilnego dostępu do usług gwarantowanych przez ISP (ang. Internet Service Provider). Najwięcej stworzonych implementacji wiąże się ze standardem IEEE 802.11b, choć w sieciach miejskich zdecydowanie lepszym rozwiązaniem wydaje się IEEE 802.11a. Cechy pośrednie obu tych standardów posiada standard IEEE 802.11g, który to zapewnia prędkość transmisji rzędu 54 MB/s (jak ma to miejsce w 802.11a) oraz pracuje w nielicencjonowanym paśmie 2,4 GHz (takie samo pasmo jak w 802.11b). Jest to rozwiązanie bardzo korzystne ze względu na ceny urządzeń, ale stosowane może być w warstwie dystrybucyjnej hierarchicznego 3-warstwowego modelu sieci, dla prędkości transmisji do 54Mb/s.

Założenia projektowe

Zadanie projektowe polega na stworzeniu sieci WLAN w Szkole Podstawowej nr 1 w miejscowości Dębno (woj. zachodniopomorskie) z wykorzystaniem technologii radiowej oraz światłowodowej, dodatkowo wdrażając technologię VoIP. Projektowana sieć w przyszłości będzie częścią dużej sieci komputerowej obejmującej wszystkie instytucje edukacyjne i obsługującej około 900 użytkowników. Dlatego też przy projektowaniu tej sieci uwzględniłam zmiany jakie mogą zajść zarówno w topologii jak i parametrach sieci.

W pierwszym kroku projektowania sieci komputerowej w szkole podstawowej przeprowadziłam wizję lokalną mającą na celu ustalenie warunków środowiskowych.

Charakterystyka budynku: czterokondygnacyjny z użytkowanymi pomieszczeniami piwnicznymi, grubość ścian nośnych i działowych: 12^77 cm. Ściany działowe i sufity w piwnicy oraz na piętrach nie mają zbrojeń (metalowych). Wszystkie drzwi w budynku są drewniane, natomiast okna plastikowe co także nie wpłynie na transmisję. Szczegółowe rozmieszczenie drzwi przedstawiłam jest na planach budynku zamieszczonych w Rozdziale 5.2 na stronie 80. W budynku tym nie ma okablowania strukturalnego sieci przewodowej. Ponieważ w sieci ma zostać wykorzystania technologia Power over Ethernet (802.11af), aby ograniczyć liczbę UPS-ów do jednego (zasilającego switcha, do którego wpięte będą wszystkie AP), dlatego też nie zaznaczałam na planie pomieszczeń rozmieszczenia gniazdek elektrycznych. Standard 802.11af pozwala na przesyłanie energii elektrycznej po skrętce Cat5e na odległość do 100 m. Po wstępnej analizie możliwych lokacji AP doszłam do wniosku, że dystans od przełącznika do każdego z AP nie będzie przekraczał 100 m.

Projektowana sieć bezprzewodowa będzie działała w oparciu o standard IE- EE 802.11g, który to gwarantuje teoretyczną przepływność 54 Mb/s, a praktyczną około 25 Mb/s. Przepływność zależy od odległości użytkownika od punktu dostępowego. Rozmieszczenie AP musi gwarantować wszystkim klientom z kartami bezprzewodowymi działającymi w standardzie IEEE 802.11g dostęp do oferowanych usług. Dostęp powinien być możliwy w pomieszczeniach ogólno dostępnych, takich jak: klasy, sale laboratoryjne, sala gimnastyczna (pełniąca funkcję auli w czasie uroczystości szkolnych), sekretariat, pokój nauczycielski, gabinet dyrektora, sale medyczne (pielęgniarka, dentysta, itp.), korytarz, hol, a także bibliotekę, czytelnię i świetlicę, które znajdują się w drugim budynku.

Przewiduję, że liczba klientów korzystających z sieci WLAN wyniesie około 120 (uwzględniając rozrost sieci w przyszłości). Przyjęłam , że użytkownicy będą korzystać z usług takich jak: www, e-mail, ftp, a w wyznaczonych obszarach także z usług multimedialnych (aplikacje korzystające z trybu multicast), które to wymagają zagwarantowania większej przepustowości oraz nie tolerują chwilowych przerw w łączności.

Odnośnie medium transmisyjnego ustaliłam następujące wymagania:

/ technika przewodowa:

- światłowód – SDH (STM-1) w warstwie szkieletowej,

- skrętka kategorii 5e – 100 Mb/s Ethernet w warstwie dystrybucyjnej;

/ technika bezprzewodowa:

- SDH (STM-1) w warstwie szkieletowej,

- IEEE 802.11g/b w warstwie dostępowej.

W warstwie szkieletowej hierarchicznego 3-warstwowego modelu sieci powinna zostać zastosowana technologia bezprzewodowa zapewniająca transmisję sygnału z przepływnością 155Mb/s (STM-1), natomiast w warstwie dostępowej – jak już wcześniej wspomniałam w zależności od rodzaju urządzeń klienckich – przepływność do 54Mb/s.

Jeśli zaś chodzi o zastosowane urządzenia powinny być one dobrane w taki sposób, aby w odpowiednich warstwach sieci były realizowane właściwe zadania :

<p warstwa szkieletowa (ang. core layer) – jedynie bardzo szybkie przełączanie pakietów, brak ingerencji w pakiety;

<p warstwa dystrybucyjna (ang. distribution layer) – agregacja połączeń w pomieszczeniach IDF i MDF, definiowanie domen multi- i broadcastowych, routing między VLAN-ami, zmiana mediów transmisyjnych (np. ze światłowodu na skrętkę, z radia na skrętkę, itp.), bezpieczeństwo;

<p warstwa dostępowa (ang. access layer) – filtracja adresów MAC, mikrosegmen- tacja sieci.

Wykaz urządzeń będzie zawierał zarówno urządzeń jak i wykorzystane/ wymagane patchpannele oraz szafy. Sposób realizacji projektu uwzględni zapewnienie bezpieczeństwa połączeń na wypadek awarii (redundancja).

Obliczenia

- Liczba użytkowników i przepustowość

W poprzednim punkcie została określona maksymalna liczba użytkowników jednocześnie korzystających z sieci i wynosi ona 120 klientów (uwzględniając już ich przyrost – rozrost sieci). Obecnie niewielu uczniów ma możliwość korzystania z bezprzewodowych sieci komputerowych, ze względu na brak własnych urządzeń przenośnych (notebook, PDA, itp.), a liczba nauczycieli i pracowników administracyjnych posiadających właściwym sprzętem jest nie większa niż 15. Jednakże wszystkie komputery w tej szkole zostaną wyposażone w bezprzewodowe karty sieciowe.Z tego względu maksymalna ilość użytkowników wynosi aż 120, biorąc pod uwagę możliwość organizacji przez szkołę seminariów, sympozjów z udziałem osób posiadających komputery przenośne z kartami WLAN. Ilość urządzeń klienckich przypadająca na jeden punkt dostępowy jest uzależniona od wymagań użytkownika co do rodzaju usługi (unicast, multicast, minimalna prędkość połączenia) i zazwyczaj będzie z góry przewidziana.

Posługując się danymi zawartymi w [5] można określić liczbę użytkowników jaką sieć 802.11g zapewniająca przepływność do 54 Mb/s może obsłużyć, jeśli założymy że pojedynczy użytkownik powoduje średnie obciążenie sieci. Dane zawarte w [5] odnoszą się do standardu 802.11b, który zapewnia średnią przepływność rzędu 6Mb/s, a w standardzie 802.11g przyjęta jest średnią prędkość 24Mb/s, dlatego dane zaczerpnięte z [5] przemnożyłam przez cztery. Otrzymane wartości zilustrowałam w Tabeli 5.1.

| Tabela 5.1. Pojemność sieci w porównaniu ze średnią przepustowością na jednego użytkownika

Źródło: Opracowanie własne na podstawie [5]

| Metoda połączenia i prędkość |

Liczba jednocześnie pracujących użytkowników,

sieć 802.1 lb |

Liczba jednocześnie pracujących użytkowników, sieć 802.lig |

| Średnie użycie sieci |

60 |

240 |

| LAN – 100 kbit/s |

|

|

| Średnie użycie sieci |

40 |

160 |

| LAN – 150 kbit/s |

|

|

| Średnie użycie sieci |

30 |

120 |

| LAN – 200 kbit/s |

|

|

| Średnie użycie sieci |

20 |

80 |

| LAN – 300 kbit/s |

|

|

|

Zaletą projektowanej sieci jest duża przepustowość w porównaniu z popularnymi sieciami 802.11b. W zależności od faktu korzystania z sieci 802.11g przez urządzenie klienckie 802.11b, przepustowość zmienia się od 133% (gdy występują urządzenia 802.11b) do 367% (brak urządzeń 802.11b) w stosunku do przepustowości sieci 802.11b .

- Teoretyczne obliczenie liczby potrzebnych punktów dostępowych

Proces wyliczania liczby potrzebnych AP został przedstawiony na stronie 71. Budynek szkoły podstawowej w miejscowości Dębno ma wymiary 25×55 m, ponieważ jest to budynek czterokondygnacyjny AP zostaną rozmieszczone na 2 piętrach. Dodatkowo trzeba uwzględnić powierzchnię sali gimnastycznej o wymiarach 10×20 m (na parterze będą umieszczone punkty dostępowe), stąd mamy:

NC = 25m-60m-2 + 10m-20m = 3000m2 + 200m2 = 3200m2 Powierzchnia pojedynczej komórki (w sieci WLAN) wynosi:

(Pole)R = |-V2-R2 = 2, 5981-172 = 750,85?b2

Teoretyczna ilość potrzebnych AP do pokrycia całego obszaru wynosi w taki razie:

Dodatkowy obszar pokrycia stanowi drugi budynek, w którym znajduje się: biblioteka, świetlica oraz czytelnia. Budynek ten ma wymiary 15x30m, stąd mamy:

NC = 15m-30m = 450m2

Teoretyczna ilość potrzebnych AP do pokrycia całego obszaru wynosi w taki razie:

Jak już wcześniej wspomniałam nie zawsze trzeba użyć teoretycznie wyliczonej liczby AP. Często bowiem w praktyce okazuje się, że nie potrzeba ich tak dużo. Jednak w tym przypadku będę potrzebowała dokładnie 5 AP, 4 w budynku głównym oraz 1 w budynku, w którym jest biblioteka.

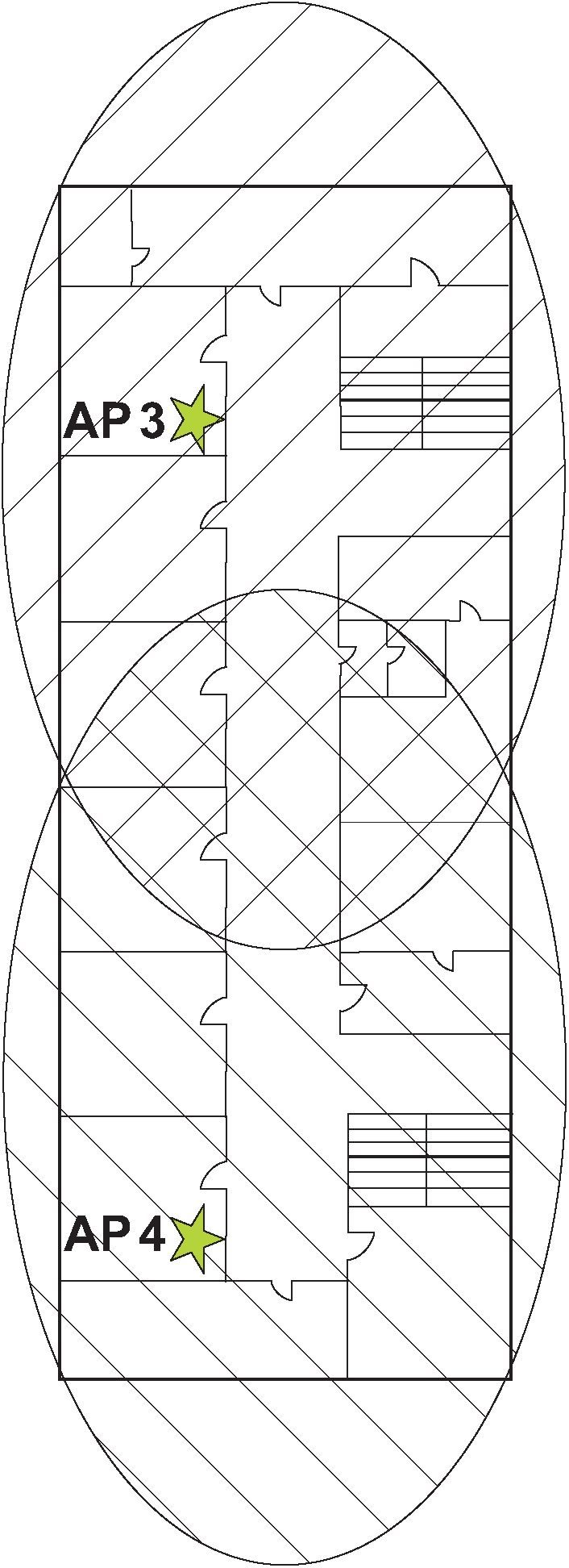

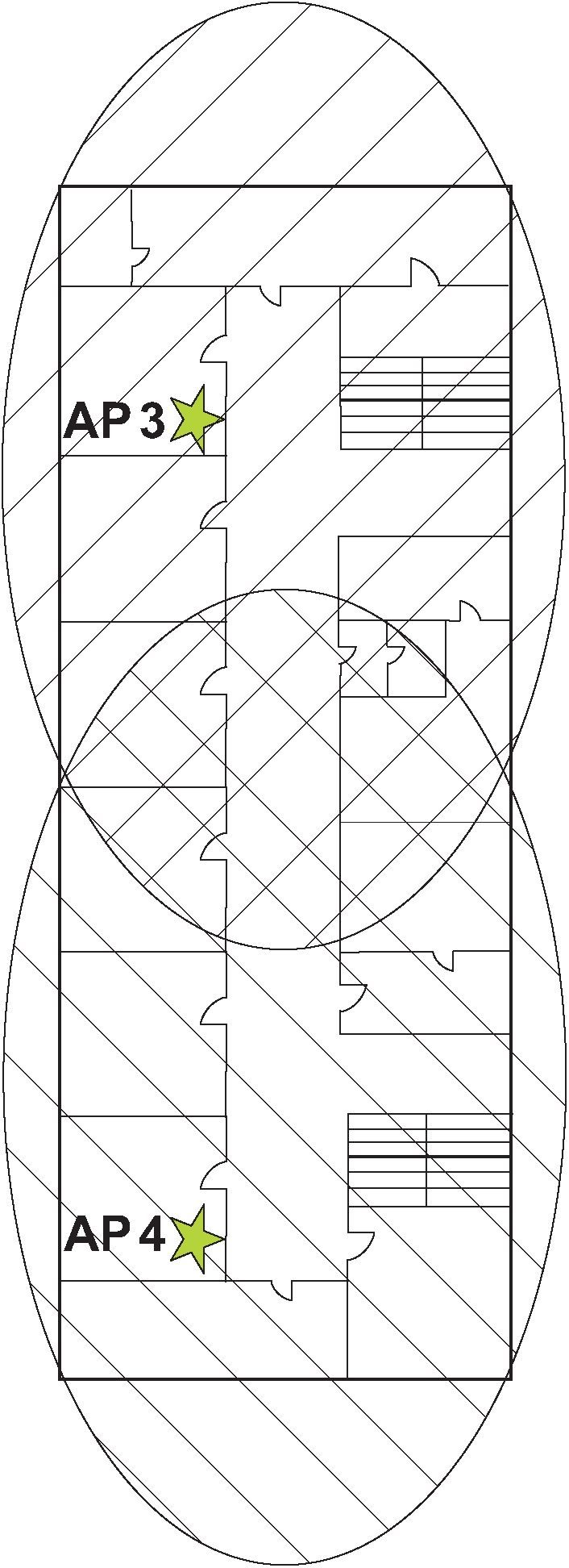

W budynku głównym sieci kanały radiowe zostały dobrane wg zasady przedstawionej w Rozdziale 4.3.3. Wykorzystane kanały radiowe:

- Kanał nr 1 – 2,412 GHz AP1, AP4, AP5;

- Kanał nr 6 – 2,437 GHz AP2;

- Kanał nr 11 – 2,462 GHz AP3.

Obszary pokrycia przez AP1,AP4 i AP5 nie nachodzą na siebie, ilustruje to Rysunek 5.1, AP5 znajduje się w innym budynku.

Rysunek 5.1. Widok budynku od strony ulicy wraz z zaznaczonymi obszarami pokrycia przez AP

Rysunek 5.1. Widok budynku od strony ulicy wraz z zaznaczonymi obszarami pokrycia przez AP

Źródło: Opracowanie własne

Na poniższych rysunkach przedstawiłam obszar pokrycia poszczególnych punktów dostępowych i tak:

- Rysunek 5.2 – przedstawia obszar pokrycia AP1 i AP2 na parterze szkoły;

- Rysunek 5.3 – przedstawia obszar pokrycia AP4 i AP4 na 2 piętrze szkoły;

- Rysunek 5.4 – przedstawia obszar pokrycia AP5 w 2 budynku (biblioteka, świetlica, czytelnia).

| Rysunek 5.2. Rozmieszczenie i obszar pokrycia AP1 i AP2 na parterze szkoły Źródło: Opracowanie własne |

Dostęp do AP1 i AP2 możliwy jest tylko dla upoważnionych osób. Zarówno punkt dostępowy pierwszy jak i drugi są umieszczone w miejscach niedostępnych dla uczniów szkoły bez nadzoru osoby dorosłej. AP1 znajduje się w kantorku sportowym, w którym zawsze przebywa choć jeden nauczyciel wychowania fizycznego w przeciwnym razie pomieszczenie jest zamknięte. AP2 znajduje się w pokoju woźnej, który również jest zamknięty pod jej nieobecność.

Rysunek 5.3. Rozmieszczenie i obszar pokrycia AP4 i AP4 na 2 piętrze szkoły Źródło: Opracowanie własne

W przeciwieństwie do AP1 i AP2, AP3 oraz AP4 nie są umieszczone w specyficznych pomieszczeniach lecz w klasach lekcyjnych, jednakże nie jest to problemem albowiem wszystkie klasy na czas przerwy są zamykane. W czasie zajęć natomiast przebywa w nich zawsze nauczyciel.

Rysunek 5.4. Rozmieszczenie i obszar pokrycia AP5 w 2 budynku (biblioteka, świetlica, czytelnia)

Rysunek 5.4. Rozmieszczenie i obszar pokrycia AP5 w 2 budynku (biblioteka, świetlica, czytelnia)

Źródło: Opracowanie własne

Ostatni punkt dostępowy (AP5) znajduje się w bibliotece szkolnej, a co za tym idzie żadna nieupoważniona osoba bez nadzoru nie powinna tam przebywać.

Rysunek 5.1. Widok budynku od strony ulicy wraz z zaznaczonymi obszarami pokrycia przez AP

Rysunek 5.1. Widok budynku od strony ulicy wraz z zaznaczonymi obszarami pokrycia przez AP

Rysunek 5.4. Rozmieszczenie i obszar pokrycia AP5 w 2 budynku (biblioteka, świetlica, czytelnia)

Rysunek 5.4. Rozmieszczenie i obszar pokrycia AP5 w 2 budynku (biblioteka, świetlica, czytelnia)