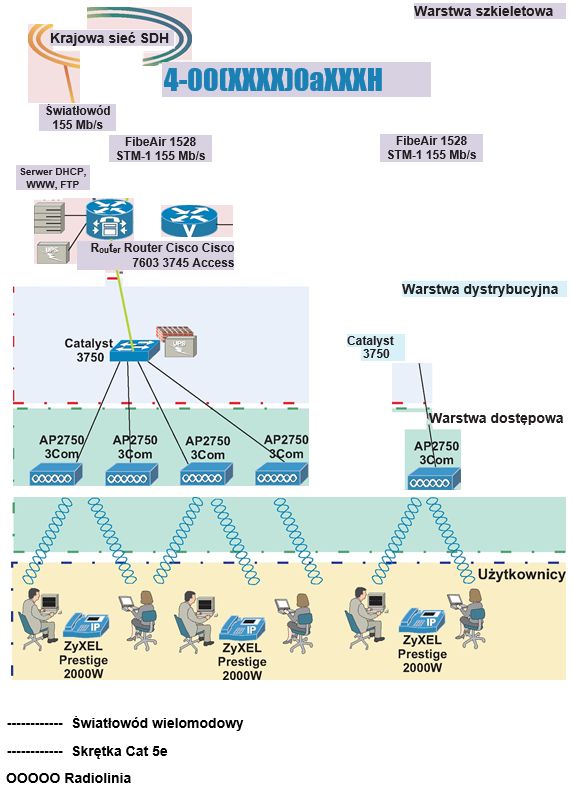

Koncepcję modelowania rzeczywistości eksploatacyjnej można ideowo przedstawić na schemacie metodologicznym (rys. 4.1.). Na schemacie tym wyróżniono dwa obszary: obszar praktyki i obszar teorii (modelowania). W obszarze praktyki w wyodrębnionym fragmencie rzeczywistości eksploatacyjnej powstają pewne problemy, których rozwiązanie decyzyjne powinno nastąpić w obszarze teorii. W wyniku rozwiązania otrzymujemy zasady postępowania w obszarze praktyki. Idea wyodrębnienia dwóch obszarów zostanie dalej wykorzystana w bardziej szczegółowej analizie metodologii badań eksploatacyjnych.

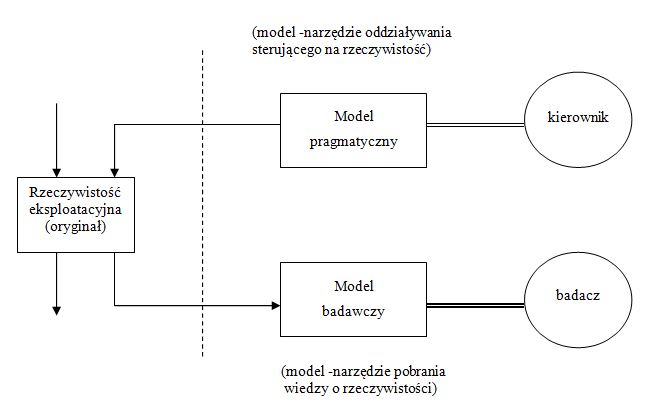

Jak widać ze schematu przedstawionego na rys. 5.1. [14], decydent (badacz) rzeczywistości eksploatacyjnej operuje w swojej działalności dwoma funkcjonalnymi modelami: modelem badawczym i modelem pragmatycznym. Model badawczy jest narzędziem badacza, który za jego pomocą potrafi zadawać pytania rzeczywistości (np. pytanie: jakie informacje o systemie eksploatacji należy zbierać w pierwszej kolejności). Model pragmatyczny jest narzędziem decydenta, który za jego pomocą potrafi oddziaływać sterująco na rzeczywistość. W szczególności model ten pozwala na podjęcie trafnych decyzji przy konkretnym stanie rzeczywistości.

Zauważmy, że utożsamiania modelu z narzędziem dokonuje się tutaj z punktu widzenia tych, którzy modelem praktycznie się posługują. Dla nich model może być wtłoczony do tzw. „czarnej skrzynki” – automatu, którym w działaniu można posłużyć się tak, jak każdym innym narzędziem lub urządzeniem. Otóż ta idea modelu automatu, szczególnie modelu decyzyjnego, znalazła odbicie w rodzinie tzw. modeli matematycznych.

Rys. 5.1. Dwa rodzaje modeli oryginału eksploatacyjnego [14]

Istotną funkcją dowolnego kierownika jest decydowanie. Proces podejmowania decyzji realizuje się w praktyce poprzez zastosowanie modelu decyzyjnego dotyczącego tego fragmentu rzeczywistości, który jest objęty sferą decyzji danego kierownika.

Istotnymi elementami matematycznego modelu decyzyjnego (MMD) są:

1) dziedzina modelu – zbiór obiektów, których model dotyczy,

2) relacje modelu – zbiór podstawowych zależności między elementami dziedziny modelu,

3) założenia modelu – zbiór podstawowych ograniczeń nałożonych na dziedzinę i relacje modelu,

4) kryterium modelu – kryterium podejmowania optymalnej decyzji w modelu,

5) problem decyzyjny – pytanie, na które należy odpowiedzieć w modelu.

Praktycznie MMD dotyczący danego zagadnienia eksploatacyjnego budowany jest w trzech etapach:

1) Opis identyfikacyjny danego fragmentu rzeczywistości eksploatacyjnej pozwala na określenie dziedziny i relacji modelu tego fragmentu rzeczywistości. Opis ten najczęściej realizowany jest za pomocą specjalnej ankiety eksploatacyjnej.

2) Opis problemowy danego fragmentu rzeczywistości eksploatacyjnej pozwala na sporządzenie listy pytań – problemów. Opis ten umożliwia w szczególności przyjęcie sensownych założeń modelowych, kryterium podejmowania decyzji i najbardziej istotnego w danym zagadnieniu problemu decyzyjnego.

3) Budowa MMD sprowadza się w efekcie do przedstawienia w języku matematyki poszczególnych elementów modelu na podstawie wyników opisu identyfikacyjnego i problemowego danego fragmentu rzeczywistości eksploatacyjnej.

O tym, czy w danym przypadku MMD został zbudowany poprawnie, przekonujemy się praktycznie w ten sposób, że model ten przekazujemy do algorytmizacji matematykowi, który zupełnie nie jest obeznany z konkretną problematyką eksploatacyjną. Jeśli on potrafi zbudować algorytm decyzyjny bez dodatkowych wyjaśnień interpretacyjnych, będzie to oznaką, że model od strony matematycznej został zbudowany poprawnie.

MMD traktowany jest jako swoisty automat o następującej strukturze:

![]()

gdzie:

X – zbiór parametrów eksploatacyjnych,

Xv– zbiór zmiennych eksploatacyjnych (zmiennych decyzyjnych),

Y – zbiór charakterystyk eksploatacyjnych,

Z – zbiór miar jakości,

![]() – odwzorowanie zbioru parametrów w zbiór charakterystyk eksploatacyjnych,

– odwzorowanie zbioru parametrów w zbiór charakterystyk eksploatacyjnych,

![]() – odwzorowanie zbioru charakterystyk w zbiór miar jakości eksploatacji.

– odwzorowanie zbioru charakterystyk w zbiór miar jakości eksploatacji.

Parametrami eksploatacyjnymi są najczęściej liczby, funkcje, relacje i struktury, które charakteryzują dany fragment rzeczywistości eksploatacyjnej. Parametrem takim może być na przykład struktura cyklu remontowego obrabiarek, ale może nim być także intensywność uszkodzeń tych obrabiarek. Parametrem może też być liczba obrabiarek wchodząca w skład parku maszynowego danego zakładu produkcyjnego.

Charakterystykami eksploatacyjnymi są najczęściej funkcje i funkcjonały. Swoistymi argumentami charakterystyk są parametry eksploatacyjne. Przykładami charakterystyk eksploatacyjnych mogą być: koszt eksploatacji, zużycie materiałów eksploatacyjnych, niezawodność obrabiarki itp.

Miarami jakości eksploatacji są najczęściej wybrane charakterystyki eksploatacyjne wyznaczane dla danego kryterium podejmowania decyzji. Przykładami takich miar jakości mogą być: minimalny koszt eksploatacji obrabiarki dla zadanych warunków lub maksymalna niezawodność obrabiarki dla zadanego czasu i warunków eksploatacji.

Reasumując można stwierdzić, że w procesie podejmowania decyzji eksploatacyjnych istotną rolę odgrywają matematyczne modele decyzyjne.

Schematycznie MMD można przedstawić tak jak na rys. 5.2.

Rys.5.2. Struktura matematycznego modelu decyzyjnego w zastosowaniu do podejmowania decyzji eksploatacyjnych [14]