kontynuacja pracy magisterskiej z lutego

Projektowana sieć znajduje się w budynku szkoły podstawowej nr 1 w miejscowości Dębno, obecnie stanowi odrębną sieć komputerpwą. W przyszłości jak już wspomniałam w Rozdziale 5.1 sieć ta ma być jedynie częścią dużej sieci komputerowej skupiającej w sobie wszystkie instytucje edukacyjne w obrębie miasta Dębno.

Sieć WLAN adresowana jest z puli adresów prywatnych klasy C: 192.168.0.0/24 (sposób adresacji IP przedstawiłam w Rozdziale 4.2.2). W projektowanej sieci wykorzystam sieć 2.168.16.0/24.

Adresy IP poszczególnych urządzeń:

- 168.16.1 – interfejs routera brzegowego 7603,

- 168.16.2 – interfejs routera brzegowego 7603,

- 168.16.3 – interfejs routera 3745 Access,

- 168.16.4 – przełącznik Catalys 3750 w budynku szkoły,

- 168.16.5 – przełącznik Catalys 3750 w budynku biblioteki,

- 168.16.6 – punkt dostępowy AP1,

- 168.16.7 – punkt dostępowy AP2,

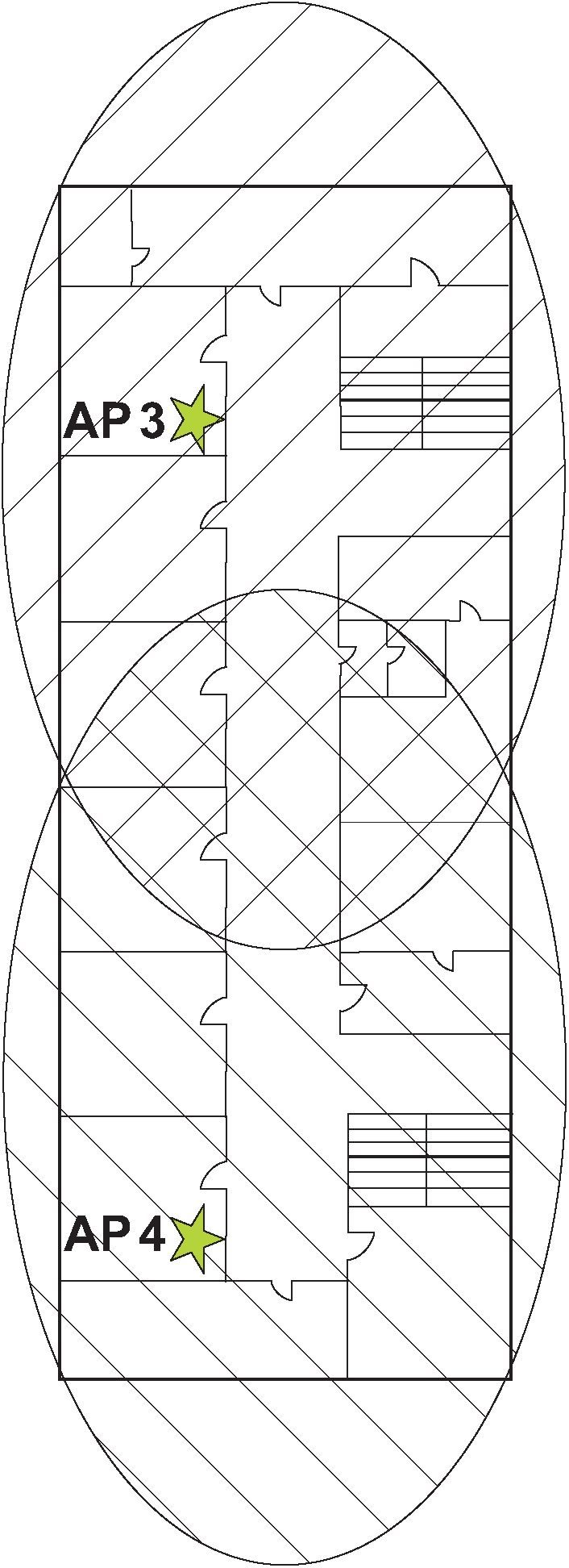

- 168.16.8 – punkt dostępowy AP3,

- 168.16.9 – punkt dostępowy AP4,

- 168.16.10 – punkt dostępowy AP5,

- 168.16.11 – serwer DHCP,

- 168.16.12 – serwer FTP,

- 168.16.13 – serwer WWW,

- 168.16.14^192.168.16.254 – urządzenia klienckie.

Zadaniem serwera DHCP jest dynamiczne przydzielanie adresów IP, w zależności od obecności użytkowników w sieci. Zastosowany schemat adresacji pozwala mi na zaadresowanie 254 urządzeń, tak więc jest on w zupełności wystarczający na potrzeby projektowanej sieci.

- Uzasadnienie wyboru

Sygnał pochodzący z krajowej sieci SDH jest doprowadzany do 19″ panelu światłowodowego FMS III, w którym to za pomocą spawu (na przestrzeni tacki) światłowód jest zarobiony oraz doprowadzony do złączki SC znajdującej się wewnątrz panelu. Światłowód wielomodowy z panelu tworzy połączenie z routerem brzegowym 7603 firmy Cisco, który to zapewnia przesył sygnału do modułu antenowego z wykorzystaniem interfejsu światłowodowego routera. Interfejs ten obsługuje standard SDH (STM-1). Standardten jest stosowany przez moduł antenowy w warstwie szkieletowej do realizacji radiowego połączenia pomiędzy budynkiem szkoły, a biblioteki. Wybór konkretnego światłowodu uwarunkowałam jedynie jego głównymi parametrami, do których należą: grubość rdzenia oraz płaszcza, wielomodowość i rodzaj końcówek – w moim projekcie ma to być zakończenie SC. Parametry te ściśle powiązane są z zastosowanym sprzętem, to jest z routerami oraz modułem anteny. W warstwie szkieletowej prędkość transmisji wynosi 155,5 Mb/s, co przy 120 użytkownikach obecnie wydaje się przepływnością o wiele za dużą. Jak widać w Tabeli 5.3 przepływność przypadająca na pojedynczego klienta wynosi 1,2 Mb/s, co jest prędkością duża zwłaszcza jeśli weźmie się pod uwagę fakt, że w praktyce łącze średnio wykorzystywane jest w 20-40 %. Przy takim użytkowaniu łącza otrzymujemy jeszcze większą prędkość transmisji rzędu 3,2-6,4 Mb/s.

Tabela 5.3. Przepływność przypadająca na każdego użytkownika w sieci przy 120 urządzeniach

| Ilość urządzeń pracujących jednocześnie | Dostępna przepustowość (Mb/s) |

| 120 (100%) | 1,2 |

| 96 (80%) | 1,6 |

| 72 (60%) | 2,1 |

| 48 (40%) | 3,2 |

| 24 (20%) | 6,4 |

Źródło: Opracowanie własne

Jednak jak już wcześniej wspomniałam projektowana sieć ma być częścią dużej sieci komputerowej w której liczba użytkowników gwałtownie wzrośnie do około 900 hostów. Przy takiej ilości osób korzystających docelowo z sieci przepływność przypadająca na każdego użytkownika spadnie jednak w dalszym ciągu będzie to wartość bardzo duża jak na indywidualnego klienta, co widać w Tabeli 5.4. Również w tym przypadku, przyjmując że jednocześnie z sieci będzie korzystało około 40-60 % wszystkich użytkowników, otrzymamy wystarczającą przepływność przypadającą na każde urządzenie rzędu 431^287 %. Przepływność taka w zupełności wystarczy, aby przeglądać strony WWW, przesyłać pliki FTP, czy też mieć dostęp do średniej prędkości strumieni video. Dlatego też zastosowanie standardu STM-1 jest w przypadku projektowanej sieci jedynym słusznym rozwiązaniem zarówno pod względem ekonomicznym jak i wdrożeniowym.

Tabela 5.4. Przepływność przypadająca na każdego użytkownika w sieci przy 900 urządzeniach

| Ilość urządzeń pracujących jednocześnie | Dostępna przepustowość (kbit/s) |

| 900 (100%) | 172 |

| 720 (80%) | 215 |

| 540 (60%) | 287 |

| 360 (40%) | 431 |

| 180 (20%) | 863 |

Źródło: Opracowanie własne

Jak już wcześniej wspomniałam warstwa szkieletowa oparta ma być na kablu światłowodowym ale tylko w niektórych połączeniach, ponieważ gdybym zastsowała go do budowy całej warstwy koszt inwestycji wzrósłby znacznie. Związane jest to zarówno z ceną samego kabla światłowodowego jak i ceną urządzeń jakie musiałabym wówczas zastosować, czas budowy takiej sieci także by wzrósł. Dodatkowo rozbudowa tak stworzonej sieci związnaby była z koniecznością ponownego montowania okablowania strukturalnego oraz z kupnem dodatkowych urządzeń optycznych.

Jeśli chodzi o zastosowaną prze ze mnie standardy to wykazałam już, że gwarantuje ona wystarczającą prędkość transmisji danych. Pozostaje jednak pytanie, czy można było zastosować inny standard. Odpowiedź brzmi tak, można było zastosować zarówno STM-4, STM-16, czy też ATM jednak koszt związany z doborem urządzeń dla tych standardów jest bardzo duży i w projektowanej sieci nierentowny.

Zastosowane urządzenia wybrałam na podstawie własnych przemyśleń, pod kątem wymagań jakie sieć ta ma spełniać oraz w wyniku porównania sprzętu jaki obecnie dostępny jest na rynku. W warstwie szkieletowej zastosowałam dwa routery firmy Cisco, powodem zastosowania właśnie tych urządzeń była zarówno jakość produktu, jego wydajność jak i niezawodność. W przypadku routera brzegowego, który jest pojedynczym punktem awarii (ang. single point of failure), jakiekolwiek uszkodzenie powoduje całkowitą utratę możliwości połączenia się z siecią wszystkich użytkowników. Dlatego tez bardzo ważne było, aby był to router wydajny oraz niezawodny. Jeśli zaś chodzi o router 3745 Access jest to urządzenie zarówno dobre jakościowo jak i niezawodne, dodatkowo router ten może pełnić funkcję centrali telefonicznej po zastosowaniu odpowiedniego oprogramowania tzn. Cisco Call Manager Expres, którą to funkcję wykorzystałam w projekcie. Poza routerami w warstwie tej zastosowałam system FibeAir 1528 firmy Ceragon, są to anteny radiowe, które posiadają interfejsy optyczne STM-1. Jest to najbardziej atrakcyjne rozwiązanie spośród występujących na rynku urządzeń. Posiada on odpowiednia ilość potrzebnych interfejsów optycznych, oraz elektrycznych. Ze względu na brak informacji dotyczących cen urządzeń konkretnych producentów porównanie ich pod tym względem jest niemożliwe.

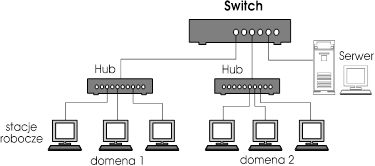

W warstwie dystrybucyjnej zastosowałam przełączników firmy Cisco z serii Catalyst 3750. Urządzenia te są zarządzalne, pozwalają między innymi na implementację VTP, sieci VLAN, QoS, 802.3af oraz realizację wielu innych funkcji. Dodatkowo zapewniają elastyczność w czasie projektowania sieci, możliwość inżynierii ruchu, a także umożliwiają implementację rozwiązań zapewniających bezpieczeństwo sieci bezprzewodowych, takich jak 802.11x – „per port security”. Jest to bardzo istotny parametr, ponieważ w warstwie dostępowej zastosowałam technikę bezprzewodowego dostępu do zasobów sieci Internet, przy wykorzystaniu standardu 802.11g/b. W warstwie dostępowej zastosowałam punkty dostępowe AP2750 firmy 3Com, które umożliwiają wstępną adaptację rozwiązań zapewniających bezpieczeństwo na poziomie dostępu do sieci, minimalizując w ten sposób ryzyko nieautoryzowanego korzystania z sieci przez osobę nie będącą klientem ISP (nieupoważnioną). AP2750 gwarantują przepływność do 54 Mb/s, przy zastosowaniu bezprzewodowych kart sieciowych 802.11g w urządzeniach końcowych (klienckich) oraz przepływność do 11 Mb/s przy zastosowaniu kart 802.11b, inaczej mówiąc punkty dostępowe firmy 3Com zapewniają kompatybilność wsteczną. Urządzenia te obsługują standard 802.3af, dzięki czemu nie ma potrzeby zasilania ich z sieci energetycznej. W projektowanej sieci AP zasilane są z portów ethernetowych przełączników Catalyst 3750, rozwiązanie to jest mniej kłopotliwe niż w przypadku AP z zasilaniem z gniazdek elektrycznych, ponieważ nie wymaga uwzględniania ich rozmieszczenia w budynku w czasie projektowania sieci komputerowej.

Wszystkie urządzenia zarówno z warstwy szkieletowej jak i dystrybucyjnej zabezpieczone są UPS-ami firmy APC, które to są urządzeniami wiodącymi na rynku,pewnymi oraz sprawdzonymi. UPS-y te podtrzymują zasilanie danego urządzenia nawet do 40 minut w razie awarii sieci energetyczne.

- Kosztorys

Na koszt sieci składają się dwie kwoty, a mianowicie koszt okablowanie oraz koszt urządzeń sieciowych. Koszt zastosowanych urządzeń przedstawia Tabela 5.5, natomiast koszt okablowania oraz złącz przedstawia Tabela 5.6 .

Tabela 5.5. Koszt urządzeń sieciowych Źródło: Opracowanie własne

| Nazwa urządzenia | Cena jednostkowa | Iość | Wartość |

| Router Cisco 7603 | 74 001,91 zP | 1 | 74 001,91 zł |

| Moduł FlexWAN | 33 378,23 zP | 1 | 33 378,23 zł |

| System FibeAir 1528 | 186 721,60 zP | 2 | 373 443,20 zł |

| Router Cisco 3745 Access | 34 708,46 zł | 1 | 34 708,46 zł |

| Przełącznik Cisco Catalyst 3750 | 35 285,30 zł | 2 | 70 570,60 zł |

| Punkt dostępowy 3Com AP2750 | 940,00 zP | 5 | 4 700,00 zł |

| UPS APC Smart-UPS 5000VA | 10 417,10 zł | 4 | 41 668,40 zł |

| Karta sieciowa Asus WL-138G | 87,17 zł | 92 | 8 019,64 zł |

| Bezprzewodowy telefon internetowy ZyXEL Prestige 2000W | 567,00 zł | 6 | 3 402,00 zł |

| Razem | 643 892,44 zł | ||

| * Kurs walut NBP z dnia 09.06.2006 r: 3,9728 zł – 1 euro; 3,1438 zł – 1 dolar. Tabela 5.6. Koszt okablowania |

Źródło: Opracowanie własne

| Nazwa urządzenia | Cena jednostkowa | Całość | Wartość |

| Kabel światłowodowy MM

4 wł. 62,5/125 pm |

4,27 zł | 20 m | 85,40 zł |

| Skrętka UTP Cat 5e | 0,63 zł | 120m | 75,6 zł |

| Złącze SC | 42,35 zł | 8 sztuk | 338,80 zł |

| Złącze RJ45 | 0,86 zł | 12 sztuk | 10,32 zł |

| Razem | 510,12 zł | ||

| Źródło: Opracowanie własne |

Całkowity koszt projektowanej sieci wynosi:

643 892,44 zł + 510,12 zł = 644 402,56 zł

Rysunek 5.1. Widok budynku od strony ulicy wraz z zaznaczonymi obszarami pokrycia przez AP

Rysunek 5.1. Widok budynku od strony ulicy wraz z zaznaczonymi obszarami pokrycia przez AP

Rysunek 5.4. Rozmieszczenie i obszar pokrycia AP5 w 2 budynku (biblioteka, świetlica, czytelnia)

Rysunek 5.4. Rozmieszczenie i obszar pokrycia AP5 w 2 budynku (biblioteka, świetlica, czytelnia)