Do stworzenia naszego serwisu wykorzystana zostanie Joomla! w wersji JoomlaPE 1.0.12a. Jest to stabilna wersja programu, którego następcą jest Joomla! 1.5. Instalacja Joomla! jest procesem złożonym z kilku kroków, lecz nie jest on zbyt skomplikowany. W pierwszej kolejności musimy ściągnąć pakiet instalacyjny z adresu [joomla.pl] i uruchomić plik instalacyjny, który rozpakuje pliki do wybranego przez nas katalogu.

Kiedy mamy już potrzebne pliki w wymaganym miejscu, uruchamiamy przeglądarkę WWW i wpisujemy w nią adres naszego serwisu, w naszym przypadku jest to adres localhost. System automatycznie rozpozna, że serwis nie jest jeszcze poprawnie skonfigurowany i przekieruje na pierwszą stronę instalatora z testem przedinstalacyjnym. Sprawdzone tu zostaną wymagania odnośnie serwera oraz praw dostępu do plików i katalogów Joomla!. Mamy więc szansę, aby w razie niespełnienia któregoś z wymagań nanieść jeszcze odpowiednie poprawki w ustawieniach naszego serwera.

Ekran testu sprawdzającego czy nasza instalacja Joomla! ma odpowiednie przygotowane środowisko, składa się z trzech części (rys.13). Pierwsza mówi o konfiguracji samego serwera, druga o ustawieniach PHP, natomiast trzecia o prawach dostępu do plików. W następnym kroku należy zaakceptować licencję GNU/GPL/. Kolejny krok to wpisanie parametrów naszej bazy danych MySQL.

|

Nazwa hosta

|

(zwykle focaiftost)

|

|

Jlocalhost

|

|

|

Nazwa użytkownika

MySQL

|

Na przykład „root łub użytkownik

|

|

|root

|

nadany przez administratora serwera

|

|

Hasto użytkownika MySQL

1———

|

(Dla bezpieczeństwa hasło fffUSf być wpisane)

|

|

Nazwa bazy danych

MySQL

|

(Baza danych może być założona wcześniej)

|

|

|baza

|

|

|

Prefix tabel w bazie danych MySQL |ios_

|

Niektóre fiosty dopuszczają jedynie określone nazwy bazy przypisanej do serwisu. W takim przypadku użyj prefiksu tabei dla odróżnienia

|

|

kolejnych instalacji Joomiai

|

|

|

|— Usunąć istniejące

K tabele?

|— Zarchiwizować

1 tabele?

|

(kopie zapasowe bazy danych z poprzedniej instalacji Joomiai zostaną zamienione.)

|

|

ry Wczytać przykładowe dane?

|

Zainstaluj przykładowe dane, chyba ie jesteś doświadczonym użytkownikiem Joomiai i chcesz zacząć z pustą stroną. Nie odznaczaj tego, jeśii nie masz doświadczenia z Joomiai

|

Rysunek 14. Instalacja Joomla! – konfiguracja bazy danych MySQL

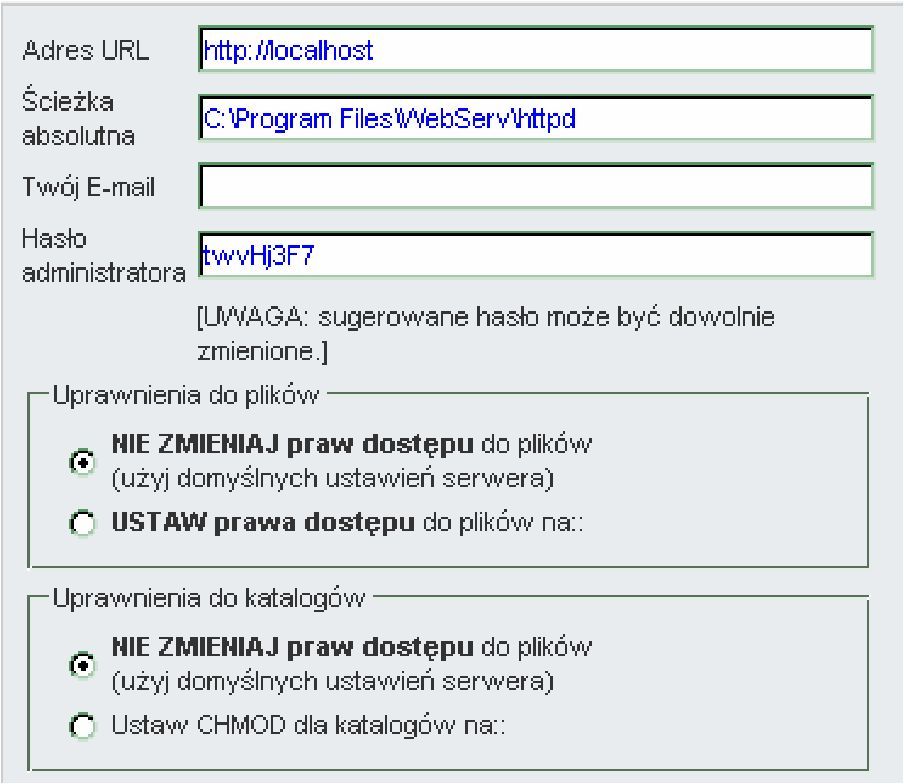

Następnie po pomyślnym zaimportowaniu bazy (rys.14) należy wpisać nazwę tworzonej strony internetowej. W kolejnym kroku wyświetla się wygenerowane hasło administratora – ze względów bezpieczeństwa należy je zmienić na własne hasło. Pozostałych ustawień nie zmienia się (rys. 15).

Rysunek 15. Instalacja Joomla! – podstawowe ustawienia użytkownika Ostatnią rzeczą jest usunięcie katalogu instalacyjnego. Po pomyślnym przejściu procesu instalacji otrzymujemy gotową witrynę z wczytanymi przykładowymi danymi.