Elementy lokalnej sieci komputerowej można podzielić na dwie kategorie:

Sprzęt dla sieci komputerowej:

Jest najważniejszym elementem sieci lokalnej. Serwer plików jest centralną składnicą sieciowych programów użytkowych oraz baz danych. Z jego zasobów mogą korzystać wszystkie stacje robocze znajdujące się w sieci. Serwerem plików powinien być najsilniejszy komputer pracujący w sieci. Może być to standardowy komputer PC, minikomputer lub specjalizowany komputer zaprojektowany specjalnie do pracy jako serwer plików.

Moc serwera określamy według jego elementów:

- pamięć operacyjna RAM – ilość MB RAM zainstalowanych na serwerze wpływa bezpośrednio na wydajność całej sieci; w pamięci operacyjnej serwera pracuje sieciowy system operacyjny,

- mikroprocesor – steruje pracą serwera plików i zależy od niego szybkość przetwarzania danych i funkcjonowania sieciowego systemu operacyjnego,

- architektura szyny komputera – większa ilość danych (bitów) transmitowana jednocześnie w jednym bloku szyną danych komputera wpływa na jego szybkość,

- dysk twardy – istotne parametry: pojemność dysku twardego, czas dostępu do danych oraz czas bezawaryjnej pracy MTBF,

- gniazda rozszerzeń – serwer powinien posiadać wolne gniazda rozszerzeń dla dodatkowej rozbudowy np. dodatkowe porty urządzeń peryferyjnych, karty monitorujące itp.

-

Stacja robocza

Na ogół jest to komputer PC używany przez użytkownika sieci do wykonywania aplikacji, którego wymagania sprzętowe nie są tak wysokie, jak dla serwera plików:

- pamięć operacyjna RAM – najmniejsza pojemność pamięci operacyjnej wynosi 1MB; stacje robocze zawierają zwykle od 16 do 64 MB RAM, w zależności od przeznaczenia,

- mikroprocesor – najbardziej wpływa na wydajność pracy stacji roboczej; praca

z graficznym interfejsem użytkownika (OS/2, Windows) oraz w środowiskach wielozadaniowych wymaga od stacji coraz większej mocy obliczeniowej,

- architektura szyny komputera – im więcej danych (bitów) transmitowanych jest jednocześnie w jednym bloku, tym szybciej pracuje komputer,

- gniazda rozszerzeń – liczba dostępnych gniazd rozszerzeń zależy od liczby i rodzaju urządzeń peryferyjnych dołączonych do stacji,

- dysk twardy – często stacje robocze nie mają dysku twardego i do przechowywania danych używają przestrzeni na dyskach serwerów plików, co wpływa na bezpieczeństwo, ochronę przed wirusami, kontrolę licencji oprogramowania, niższą cenę. Jeżeli stacja posiada dysk twardy, to będzie funkcjonowała nawet po wyłączeniu serwera plików.

Jako stacji roboczych pracujących w lokalnej sieci można używać komputerów osobistych IBM PC i kompatybilnych, Apple i Macintoshy oraz specjalizowanych inżynierskich stacji roboczych.

Zapewnia komunikację komputera z siecią za pośrednictwem medium transmisyjnego. Przygotowuje pakiety danych transmitowane ze stacji roboczej do sieci (kabla sieciowego). Pakiet danych to zestaw bitów o zdefiniowanej strukturze, akceptowany i zrozumiały dla oprogramowania sieci i stosowanych w niej protokołów komunikacyjnych. Karta odbiera również pakiety z sieci i zamienia je na informacje zrozumiałe dla mikroprocesora stacji.

Charakteryzując kartę sieciową należy zwrócić uwagę na:

- liczbę bitów interfejsu karty – 8, 16, oraz 32 bitowe; stosowane w zależności od szyny danych komputera; wpływa na wydajność i sprawność pracy stacji roboczej,

- bufor w pamięci RAM – zapobiega powstawaniu „wąskiego gardła” na styku z siecią i blokowaniu kanału komunikacyjnego dzięki buforowaniu danych do chwili ich przetworzenia,

- karty sieciowe z mikroprocesorem – niektóre tylko karty są wyposażone we własny mikroprocesor co poprawia wydajność pracy karty. Umożliwia on karcie przetwarzanie danych bez angażowania głównego procesora komputera. Oba mikroprocesory pracują używając wspólnego obszaru pamięci.

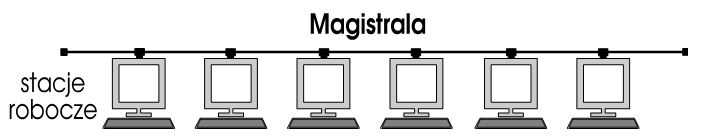

- Okablowanie sieci komputerowych

Okablowanie stanowi drogę łączącą urządzenia sieciowe i jest głównym nośnikiem służącym do przekazywania informacji (medium transmisyjne).

Rodzaje kabli sieciowych:

kabel AUI (Attachment Unit Interface)

Jest to kabel sprzęgu dołączonej jednostki np. stacji roboczych z transceiverami. Kabel AUI składa się z ośmiu par skręconych przewodów i zakończony z obu stron wtyczkami (złączami) 15 pinowymi. Maksymalna długość kabla AUI wynosi 50m.

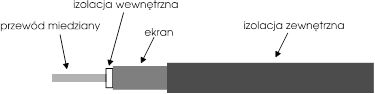

kabel współosiowy (koncentryczny)

Jest zbudowany z dwóch przewodów umieszczonych jeden wewnątrz drugiego, przy czym przewód wewnętrzny ma kształt walca wykonanego z litego drutu lub wielowłóknowej linki, a zewnętrzny odseparowany warstwą izolacji stanowi cienki cylinder z litej blachy lub ażurowej siatki. Całość jest umieszczona w osłonie izolacyjnej. Zewnętrzny przewód, zwykle uziemiony pełni równocześnie funkcję przewodu zerowego oraz ekranu dla przewodu wewnętrznego (rys 2.1.).

Rys. 2.1. Kabel koncentryczny

Zalety: duża szerokość pasma, mała podatność na zakłócenia, zapewnia większe prędkości przy dłuższych odległościach niż nieekranowany kabel skręcany, umożliwia połączenia do 500m bez regenerowania sygnału.

Wady: stosunkowo duże wymiary, narażony na nieuprawnione monitorowanie.

nieekranowany kabel skręcany UTP

Kabel skręcany (rys. 2.2.) ma postać pary identycznych izolowanych miedzianych przewodów splecionych i umieszczonych we wspólnej osłonie izolacyjnej (bardzo często w pojedynczej osłonie prowadzi się większą liczbę par). Skręcenie przewodów redukuje indukcję między nimi co ogranicza szum przesyłany z sygnałem użytecznym.

Rys. 2.2. Kabel skręcany nieekranowany UTP

Zalety: niski koszt, łatwość w montażu, pozwala na szybką rozbudowę sieci, elastyczność konfiguracji.

Wady: podatna na zakłócenia, może pracować przy niezbyt dużych odległościach między połączeniami, ogranicza szerokość pasma, jest narażona na nieuprawnione monitorowanie.

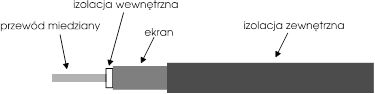

ekranowany kabel skręcany STP

Kabel składa się z jednej lub więcej skręconych par przewodów otoczonych ekranującą folią lub siatką i zazwyczaj umieszczonych we własnej osłonie izolacyjnej (rys.2.3.).

Rys. 2.3. Kabel skręcany ekranowany STP

Zalety: zapewnia większe szybkości transmisji danych niż kabel nieekranowany.

Wady: drogi i kosztowny w instalowaniu.

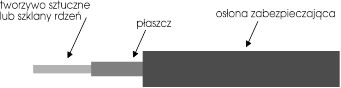

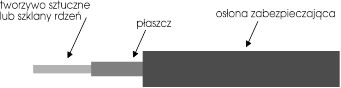

kabel światłowodowy

Stosowany do odległych połączeń światłowodowych, składa się z płaszcza w którym znajduje się rdzeń (włókno) światłowodowy (rys. 2.4).

Rys. 2.4. Kabel światłowodowy

Całość zabezpieczona jest osłoną. Kabel światłowodowy może składać się z wielu włókien. Ze względu na rozchodzenie się fal świetlnych światłowody dzielimy na:

- jednomodowe – równoległe promienie świetlne; mała średnica wewnętrzna 8-9m,

- wielomodowe – nierównoległe promienie świetlne; większe średnice np. 62.5m

Okablowanie światłowodowe pozwala na uzyskanie wspaniałej, szerokopasmowej sieci szkieletowej. Istnieją dwa rodzaje okablowania światłowodowego: z włóknami szklanymi i tworzywa sztucznego. Oba typy zawierają pasma włókien odpowiedniego rodzaju pokryte materiałem izolacyjnym.

Zalety: bardzo duża szerokość pasma, mała podatność na zakłócenia, umożliwia uzyskiwanie dużych dystansów połączeń bez regenerowania sygnału, trudny do monitorowania, izolacja elektryczna między segmentami sieci, duże szybkości przesyłu danych na duże odległości.

Wady: wyższy koszt niż innych kabli, skomplikowane łączenie i rozgałęzianie, łatwe do uszkodzenia.

Urządzenie przekształcające informacje cyfrowe na sygnały, które mogą być przekazywane poprzez główny nośnik komunikacyjny sieci. Transceiver przełącza urządzenia do różnego typu kabla sieciowego. Zazwyczaj urządzenie to jest wbudowane do karty sieciowej oraz jest dostępne jako moduł transceiverowy do innych urządzeń lub zewnętrzny transceiver. Posiada właściwości wzmacniające nadchodzące sygnały.

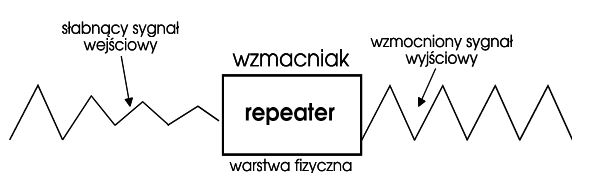

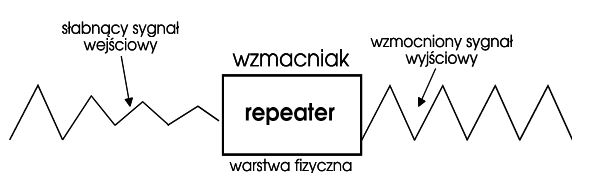

Jest urządzeniem wzmacniającym, kształtującym i przekazującym sygnały z jednej sieci do innej (rys. 2.5.). Określa się go mianem aktywnego regeneratora sygnału do przyłączenia dodatkowych segmentów kabla głównego.

Rys 2.5. Działanie repeatera

Regeneratory zdolne do dwukierunkowego przesyłania sygnałów wnoszą pewne opóźnienie, co wraz z wydłużeniem łącza zwiększa maksymalny czas propagacji w sieci. Dlatego zwykle ogranicza się liczbę segmentów sieci, które mogą być ze sobą sprzężone.

Repeatery łączą razem segmenty sieci komputerowej w warstwie fizycznej modelu OSI. Repeater może łączyć różne sieci o jednakowej architekturze używając tych samych protokołów, metod uzyskiwania dostępu, technik transmisyjnych oraz tych samych lub różnych mediów transmisyjnych. Dwie fizyczne sieci połączone przez wzmacniak stają się jedną fizyczną siecią komputerową.

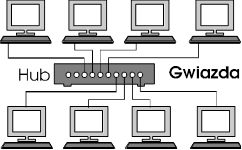

Elementarny węzeł komunikacyjny do łączenia, rozgałęziania lub koncentracji strumieni przepływu danych w sieciach komputerowych LAN (rys. 2.6.). Jest elementem centralnym sieci (w topologiach gwiazdy, gwiaździsto-pierścieniowej).

Rozróżnia się pod względem funkcjonalnym huby:

- pasywne – umożliwiające tworzenie konfiguracji gwiaździstej bez wzmocnienia sygnałów,

- aktywne – zapewniają wzmocnienie sygnałów i tworzenie wielu segmentów sieci.

Sygnał nadchodzący do huba jest odbierany, a następnie z niewielkim opóźnieniem rozsyłany do wszystkich przyłączonych do niego stacji z wyjątkiem tej od której pochodzi.

Huby są urządzeniami działającymi na poziomie warstwy fizycznej modelu OSI.

Rys. 2.6. Hub – centralny element sieci

Wieloportowy hub aktywny 10Base-T z nieekranowanym kablem skręcanym nosi nazwę koncentratora. Koncentrator 10Base-T to specyficzny typ wielowyjściowego repeatera.

Nowy rodzaj hubów to huby przełączające porty , które radzą sobie z problemem przepustowości segmentu tworząc oddzielne segmenty (separując je w ten sposób od siebie). Każdy taki segment obsługuje jedno lub kilka stanowisk pracy. Przełącznik portów decyduje o tym, gdzie należy odsyłać ruch pakietów generowanych w obrębie każdego z segmentów i kieruje pakiety z fizycznego portu huba do jednego z wewnętrznych repeaterów. W przełączniku takim każde wydzielone pasmo przenoszenia danych jest obsługiwane przez jeden z wewnętrznych, pracujących niezależnie repeaterów. Nad całością pieczę sprawuje elektroniczna krosownica, która pozwala przełączyć każdy z portów do dowolnego repeatera. Ponieważ przełączanie jest realizowane lokalnie, to proces ten przebiega bardzo szybko. Dla wykorzystania w pełni zalet huba przełączającego porty należy stosować go we współpracy ze switchem tworząc domeny kolizyjne (patrz dalej pkt. Switch).

-

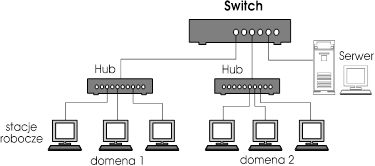

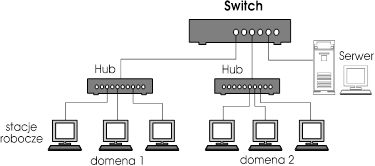

Switch (koncentrator przełączający – przełącznik)

Urządzenia tego typu eliminują wąskie gardła w sieciach LAN. Efektem jego pracy jest podział sieci na niezależne segmenty (domeny kolizyjne) z całą szerokością pasma (rys. 2.7.). Stosuje się go w węzłach przez które przekazywane są szerokim strumieniem dane z centralnego serwera, a dalej rozprowadzane do odpowiednich stacji, czyli informacje przeznaczone do danej stacji przełączone są do odpowiedniego segmentu w którym ta stacja się znajduje i nie są rozprowadzane na całą sieć. Switch działa na poziomie warstwy łącza danych modelu OSI. Przełączanie odbywa się na podstawie adresów warstwy MAC np. adresów kart sieciowych. Przełącznik ramek przegląda każdy pakiet sieci Ethernet i definiuje, z którego segmentu on pochodzi i do jakiego segmentu należy go przesłać.

Rys. 2.7. Przykład zastosowania Switch-a

Parametry switcha:

- liczba adresów MAC na port lub na urządzenie,

- metoda przełączania,

- pojemność magistrali wewnętrznej,

- sprzęgi lub mosty do innych sieci,

- możliwość zarządzania pakietami warstwy sieciowej (IP, IPX).

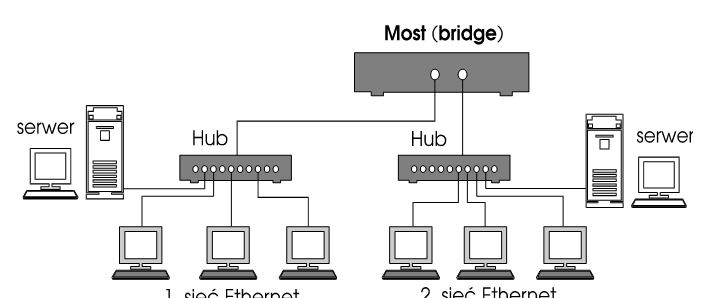

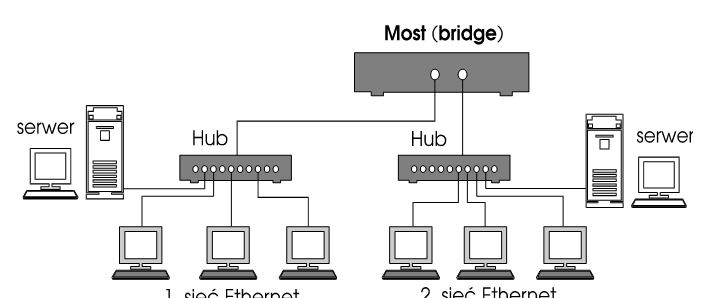

Bridge (pomost)

Służy do wzajemnego łączenia odrębnych lokalnych sieci komputerowych (rys. 2.8.) w warstwie łącza danych modelu OSI podwarstwie kontroli dostępu do nośnika MAC. Pomosty łączą podobne lub identyczne lokalne sieci komputerowe. Mogą być stosowane do łączenia sieci stosujących różne nośniki. Dwie sieci połączone pomostem, są fizycznie oddzielnymi sieciami a logicznie tą samą siecią. Pomosty dzielą ruch w sieci przekazując tylko te informacje, które są adresowane do stacji po drugiej stronie pomostu nie przekazując lokalnej komunikacji. Są przeźroczyste dla protokołów warstwy sieciowej (IPX, IP).

Rys. 2.8. Przykład zastosowania Bridge-a

Przechowuje tabele połączeń z fizycznymi adresami urządzeń sieciowych i przekazuje informacje w oparciu o lokalizację urządzeń sieciowych do których wysyłane są pakiety. Wiele pomostów może być konfigurowanych do wykonywania rozmaitych typów logicznej filtracji. W zależności od konkretnego pomostu pakiety mogą być filtrowane w oparciu o adres źródła lub adres docelowy, typ ramki lub nawet stosowany typ protokołu warstwy sieciowej. Pomost pełni również rolę wzmacniaka regenerującego sygnały.

Router (przekaźnik)

Urządzenie komunikacyjne do sprzęgania sieci cyfrowych (rys. 2.9.). Funkcjonuje w warstwach fizycznej, łącza danych i sieciowej modelu OSI. Może podjąć decyzję, czy dany pakiet zatrzymać, czy przesłać dalej. Router dysponuje tablicą zawierającą informację o sąsiednich routerach i adresach urządzeń w sieciach LAN, opierając się na niej sprawdza fizyczną lokalizację adresu przeznaczenia, a w razie braku bezpośredniego kontaktu poszukuje innego routera, który może przekazać pakiet pod wskazany adres (wybór optymalnych tras przesyłania – jeśli jest możliwy wybór jednej z wielu dróg). Wybór najlepszej drogi poszukiwania zależy od zaimplementowanego algorytmu, jednym z nich jest najmniejsza liczba przejść przez kolejne routery na trasie do miejsca przeznaczenia.

Łączy sieci komputerowe, które stosują ten sam protokół warstwy sieciowej np. IPX, IP. Router tworzy „barierę ochronną”, która chroni jedną sieć przed pakietami generowanymi w innej sieci i ogranicza w ten sposób ruch w sieci.

Rys. 2.9. Przykład zastosowania Router-a

Stosowanie routerów jest konieczne, gdy trzeba połączyć sieci lokalne pracujące pod kontrolą sieciowych systemów operacyjnych korzystających z różnych protokołów.

Gateway (brama)

Urządzenie komunikacyjne stosowane w sieciach lokalnych do obsługi dwóch niekompatybilnych sieci o całkowicie odmiennej architekturze i typie (rys. 2.10.), węzłów sieciowych, podsieci lub urządzeń. Zapewnia operację konwersji co najmniej dwóch różnych protokołów. Działa podobnie jak most, gdyż przesyła do danego węzła tylko te pakiety, które są adresowane do niego. Jej działanie zbliżone jest także do działania routera, gdyż umożliwia ona kontrolę strumienia ruchu przez typ protokołu. Bramy stanowią połączenia we wszystkich siedmiu warstwach modelu OSI.

Brama obsługuje i umożliwia współpracę różnych protokołów oraz niweluje różnice w formacie danych, prędkości ich przesyłania oraz poziomach sygnałów.

- Awaryjny zasilacz bezprzerwowy UPS – Uninterruptile Power Supply

Zapewnia zasilanie urządzeń wtedy, kiedy zawiedzie zasilanie konwencjonalne. UPS pracuje wykorzystując ładowane baterie i podtrzymuje działanie serwera przez 15-20 min. co wystarcza do przekazania w sieci ostrzeżenie o zbliżającym się zamknięciu systemu.

Wiele zasilaczy awaryjnych zapewnia ochronę przed udarami i filtrowanie szumów. Większość UPS należy do jednego z trzech typów:

- UPS rezerwowy – zawiera akumulatory i przetwornik zasilania, który pobiera z wyjścia akumulatorów prąd stały i zamienia go na prąd przemienny. Jeśli zasilanie spada UPS przełącza się z sieci elektrycznej na akumulatory i przetwornik. Wprowadza tym samym niewielkie opóźnienie między momentem zaniku a włączeniem przetwornika (4-6 ms).

- UPS ciągły – akumulator i przetwornik stale zasila dołączone urządzenie. Przełącza się na zasilanie sieciowe jedynie jeśli zasilanie bateryjne zostanie przerwane lub zawiedzie. Zaletą systemów ciągłych jest zerowy czas przełączania.

- UPS rezerwowy ferrorezonansowy posiada specjalny transformator na wyjściu rezerwowego UPS-a. Transformator zapewnia regulację napięcia i kształtowanie formy przebiegu wyjściowego oraz dobry stopień filtracji i izolacji linii sieciowej. Nie należy go stosować do komputerów osobistych ponieważ posiada wyjście o wysokiej impedancji.

Oprogramowanie sieciowe:

Fizyczna sieć komputerowa nie może pracować bez odpowiedniego oprogramowania, podobnego funkcjonalnie do systemu operacyjnego komputera. Dlatego też oprogramowanie sieciowe nazywane jest sieciowym systemem operacyjnym lub systemem operacyjnym LAN.

W praktyce występują dwa rodzaje systemów sieciowych:

- system sieciowy jest dodatkiem do istniejącego systemu operacyjnego, posługuje się zastosowanym w danym komputerze systemem operacyjnym,

- system sieciowy jest niezależny, mogący być zamiennikiem danego systemu.